Важнейшей составляющей качества функционирования телекоммуникационных систем является качество защиты информации. Обеспечение этой составляющей в настоящее время сталкивается с целым рядом проблем, основной из которых выступает противоречие между потенциальными возможностями существующих подходов и постоянно возрастающими требованиями к защите информации. К одной из таких проблем относится проблема защиты интернет ресурсов. В значительной мере эта проблема проявляется в недостаточной эффективности комплексной защиты файловой системы в компьютерных сетях.

Исследовалась возможность повышения эффективности защиты информации в компьютерных сетях путем применения подхода [1], состоящего в виртуализации сообщений и криптограмм в процессе защиты информации. Разработанная на основании подхода методика [1] определяет область возможных схемных решений, которая включает три основных этапа: виртуализация сообщений; виртуализация цифровой обработки; виртуализация криптограмм. Основу реализации схемных решений составляет алгоритм виртуальных оценок:

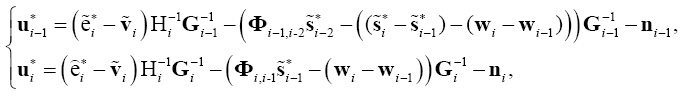

где ui* – оценка сообщения; ni – формирующий шум, Фi,i-1 и Gi – матрицы модели виртуального сообщения; ̑e i* и ẽi* – виртуальные криптограммы; ṽi и Hi-1 – шум и матрица модели наблюдения; wi – ключевые последовательности.

В результате программной и схемной реализации алгоритма был создан программный комплекс защиты интернет ресурсов, обеспечивающий комплексное решение задач шифрования, аутентификации, помехоустойчивости и имитозащиты.

Функционирование передающей части комплекса разделяется на три основных этапа:1) формирование виртуальных сообщений; 2) формирование виртуальных ключей и шифрование; 3) формирование виртуальных криптограмм.

Основной функциональной задачей первого этапа является преобразование различных видов сообщений, поступающих на вход комплекса, к единому виду, определяемому принятой моделью сообщения. Этот вид сообщений определяется как виртуальные сообщения, т.е. сообщения возможные при условии принятой модели сообщения. Для формирования виртуальных сообщений применяются псевдослучайные последовательности. Основной функциональной задачей второго этапа является формирование виртуальных ключей и их применение для преобразования сообщений в криптограммы. Для формирования виртуальных ключей применяются псевдослучайные последовательности. Основной функциональной задачей третьего этапа является преобразование криптограмм к виду, определяемому принятой моделью наблюдения. Этот вид криптограмм определяется как виртуальные криптограммы, т.е. криптограммы возможные при условии принятой модели наблюдения. Модель наблюдения задается принятыми механизмами защиты в компьютерной сети. Для формирования виртуальных криптограмм применяются псевдослучайные последовательности.

Функционирование приемной части комплекса разделяется на следующие этапы: 1) девиртуализация криптограмм; 2) формирование виртуальных ключей и базовое дешифрование; 3) разделение каналов дешифрования; 4) двухканальное формирование сообщений (дешифрование); 5) оценка сообщений.

Созданный программный комплекс защиты интернет ресурсов обеспечивает комплексное решение задач шифрования, аутентификации, помехоустойчивости и имитозащиты. Дальнейшее развитие разработанной компьютерной технологии открывает возможность создания единой системы защиты информации, обеспечивающей новые классы стойкости шифрования. Полученные результаты являются новыми, не имеют аналогов и могут быть использованы при модернизации действующих и в процессе разработки перспективных телекоммуникационных систем и компьютерных сетей, а так же в учебном процессе при подготовке специалистов в области информационной безопасности.

Библиографическая ссылка

Котенко В.В., Румянцев К.Е., Хмелев И.С., Ермолаев А.Ю. КОМПЬЮТЕРНОЕ МОДЕЛИРОВАНИЕ ЗАЩИТЫ КОРПОРАТИВНЫХ ИНТЕРНЕТ РЕСУРСОВ С ПОЗИЦИЙ ВИРТУАЛИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ // Международный журнал экспериментального образования. 2015. № 2-1. С. 47-48;URL: https://expeducation.ru/ru/article/view?id=6415 (дата обращения: 23.12.2025).